GAY_CLUB

25 maja 2015 autor: INF1N1TY

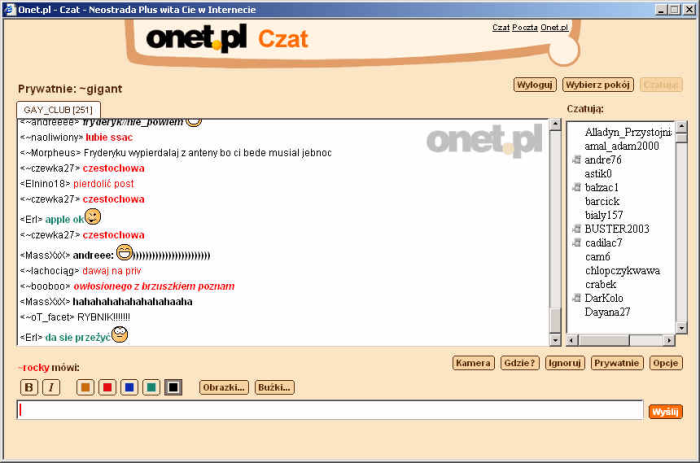

Więc od około 2000 roku prowadziłem wirtualny klub dla osób o odmiennej orientacji seksualnej pod nazwą GAY_CLUB w portalu www.onet.pl działu czatu pod adresem www.czat.onet.pl

Składał się on przede wszystkim z prywatnego pokoju chatu utworzonego przeze mnie w okresie praktycznie roku 2000.

Zaczęło się praktycznie od kilku osób, my sami znani ciągle te samo towarzystwo, jak pamiętam 5–10 osób znanych i reszta gości co dawało 10-30 osób frekwencji (nie wiem ile w skali dnia) ale diametralnie to się zmieniało w przeciągu miesięcy już mieliśmy po 50 osób w jednym czasie co mogło dawać do 500 – 800 osób na dobę (bo to taka zasada że ktoś wchodził a inny wychodził i tak ciągle frekwencja 30-50 osób się utrzymywała i te do 500 osób na dobę można było uzyskać)

I w końcu w 2002 roku otworzyłem portal z forum bo było ogromne zapotrzebowanie…

To było już profesjonalne forum w php firmy phpbb2 i php-nuke po oczywiście swojej indywidualnej przeróbce, i sukces był taki że uzyskałem w przeciąg kilku lat ponad 400 zarejestrowanych osób (różnego rodzaju osób z naszego środowiska które się wzajemnie znały i przede wszystkim miały styczność z informatyką)

I tu poniżej mam skan z 2003 roku, tu udokumentowane 248 osób w jednym czasie, gdzie w w grudniu 2003 roku uzyskaliśmy 550 osób w jednym czasie co dawało do od 1000 do 5000 osób na dobę, istna dyskoteka.

W między czasie były prowadzone zloty / imprezy klubowiczów z całej Polski i zagranicy, bo na nasze imprezki przyjeżdżali osoby z Niemiec, USA, i oczywiście wszystkich rejonów Polski, praktycznie byliśmy taką Polonią rozsiana po całym Świecie ale tylko towarzystwa osób o odmiennej orientacji seksualnej i innych nie wymienionych.

Dzisiaj zważając na wiele czynników o których szerzej w dalszej części ten klub w takiej formie to już przeszłość, zważając iż czaty tracą na znaczeniu, napływ portali społecznościowych, komunikatorów a dalej to choćby nie przychylne działanie administracji www.czat.onet.pl tak do naszej grupy mojej osoby czy całego czata zważając iż decyzją całej redakcji www.onet.pl było ukrycie całego czata, wejść na stronę czata obecnie mogą osoby które wiedzą że portal onet czat taki prowadzi i że znają adres czata www.czat.onet.pl, oficjalna promocja i wejście ze strony www.onet.pl jak wejście na usługę poczty zostało wycofano, nie znam powodów dlaczego redakcja www.onet.pl wprowadziła taką zmianę.

(na zdjęciach o góry: operator „Josh_2”, ja admin / właściciel „PHANTOM_1”, operator „gresh_”, następne: operator „wampirekskrzydlaty”, operator „josh_2” ja admin / właściciel „PHANTOM_1”, operaotr „IFOX / Kanzi_28”, na dole 3 fotka, osoba po środku „Kad_1” i ja admin / właściciel „PHANTOM_1”)

Dalej to kłótnie klubowiczów, i ustalonych przeze mnie władz klubu zwanymi operatorami kanału którzy nadzorowali kanał w przeciągu istnienia kanału.

W przeciągu całego czasu funkcjonowania kanału zapisało się ponad 60 operatorów / współpracowników i działaczy, głównej elity i rdzenia kanału.

Co do strony / portalu klubu przez istnienie klubu zarejestrowało się 400 zarejestrowanych…

(na zdjęciach u góry, operator f_u_r_i_a, nieżyjący już operator dede10, druga fotka: operator „melas / x_tek”, trzecia fotka: operator „fate / glow”, operator „f_u_r_i_a”, operator „wampirekskrzydklaty”, operator „dede10”, pierwsza u dołu, operator „GADRIEL”, operator „IFOX / Kanzi_28”, operator „gator2_, fotka trzecia u dołu: stały użytkownik „za_kochany”, operator „Tomek_30lat”, operator „Kad_1”, operator „GADRIEL”)

Strona klubu w formie bazy danych SQL nadal istnieje ale istnieje jako forma pozostałości pamiątki po tym co działo się w tamtym czasie, kanał zaś został zamknięty po kłótniach całej grupy, wszyscy ze wszystkimi, doszła w tym także nowa administracja czat onetu która miała inne wizje i podejścia, nowa administracja miała już inną opinie o homoseksualistach, lesbijkach czy osobach trans seksualnych i innych nie wymienionych w kręgu, później doszło do mojej osoby i doszło nawet do konfliktu między administracją onetu,

(na zdjęciach – pierwsza fotka: operator „BlackGall”, druga fotka operator „wampirekskrzydlaty”, operator „Kad_1”, operator „GADRIEL”, ja admin / właściciel „PHANTOM_1”, operator „Fate / Glow”)

Na koniec chciałbym podziękować czat admince www.czat.onet.pl Pani Halinie Worwie za miłą współpracę i przychylność wobec mojej administracji GAY_CLUB w latach 2000 – 2006, wszelkie promocje i inne nie wymienione, życzę zdrowia i sukcesów na przyszłość.

Jeśli są pytania, uwagi czy sugestie odnośnie strony, proszę o kontakt mailowy.

Patryk Sebastian Wiśniewski „INFINITY”

Właściciel i Administrator

www.Universe.ExpertEmail 1: infinity.sci.fi@gmail.com

Email 2: infinity.sci.fi@wp.pl

- Brak komentarzy »

- Kategoria: Prasa

Intel opracowuje system zdalnego blokowania laptopów „Kill Switch”, który umożliwia zdalne monitorowanie i wyłączanie urządzeń, co jest niepokojącą perspektywą patrząc na związek tego przedsiębiorstwa z Agencją Bezpieczeństwa Narodowego NSA.

Intel opracowuje system zdalnego blokowania laptopów „Kill Switch”, który umożliwia zdalne monitorowanie i wyłączanie urządzeń, co jest niepokojącą perspektywą patrząc na związek tego przedsiębiorstwa z Agencją Bezpieczeństwa Narodowego NSA. Wiodąca organizacja broniąca praw do prywatności ostrzegła, że do następnego roku FBI planuje mieć do jednej trzeciej wszystkich Amerykanów w bazie rozpoznawania twarzy.

Wiodąca organizacja broniąca praw do prywatności ostrzegła, że do następnego roku FBI planuje mieć do jednej trzeciej wszystkich Amerykanów w bazie rozpoznawania twarzy.

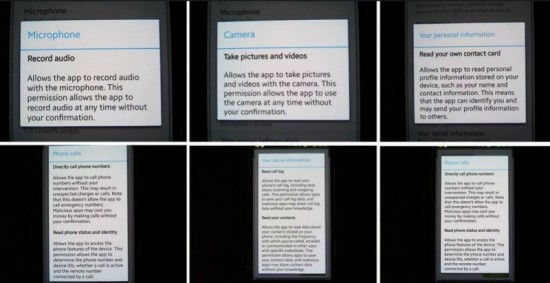

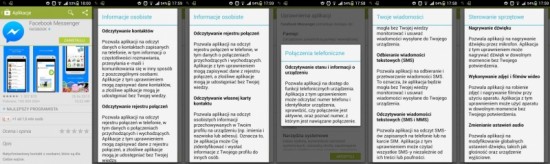

Użytkownicy telefonów komórkowych, którzy próbują zainstalować aplikację Facebook Messenger są proszeni o wyrażenie zgody na warunki korzystania z usługi, które pozwalają serwisowi społecznościowemu na użycie mikrofonu w ich urządzeniu do nagrywania dźwięku w dowolnym momencie bez wyrażania każdorazowo na to zgody.

Użytkownicy telefonów komórkowych, którzy próbują zainstalować aplikację Facebook Messenger są proszeni o wyrażenie zgody na warunki korzystania z usługi, które pozwalają serwisowi społecznościowemu na użycie mikrofonu w ich urządzeniu do nagrywania dźwięku w dowolnym momencie bez wyrażania każdorazowo na to zgody.